ProfessNet Usługi Informatyczne posiada w swojej ofercie rozwiązania cloud computing klasy MDM (Mobile Device Management) oparte o Microsoft Intune.

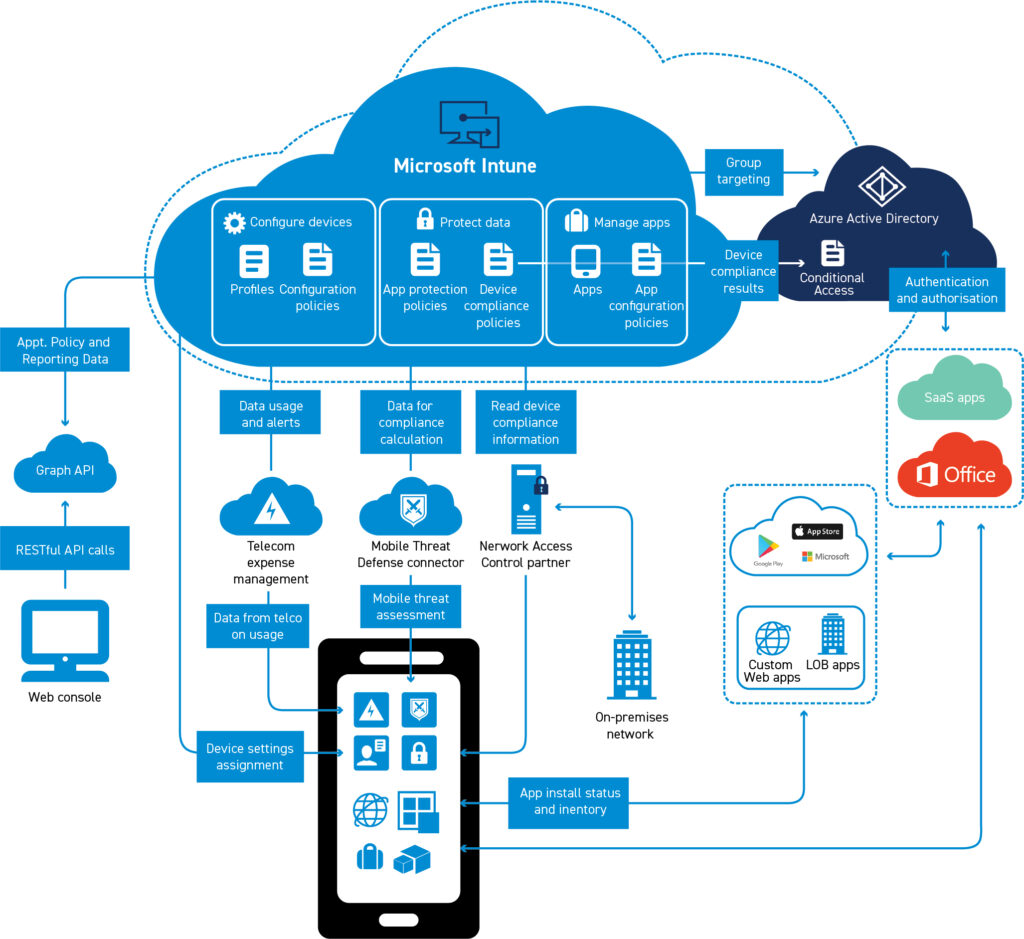

Usługa przeznaczona jest dla środowisk potrzebujących zarządzać urządzeniami mobilnymi jak i komputerami w scentralizowany, a zarazem sposób systemowy. Microsoft Intune potrafi zarządzać wszystkimi dostępnymi platformami dostępnymi na urządzeniach osobistych “Bring Your Own Devices” oraz firmowymi (Apple, Google, Microsoft). Intune nie wymaga posiadania własnej infrastruktury on-premise czy też posiadania uruchomionych usług takich jak Active Directory. Dzięki dużej kompatybilności oraz możliwości integracji rozwiązania z innymi usługami chmury Microsoft (np: Azure Active Directory) organizacja otrzymuje możliwość zarządzania infrastrukturą w sposób centralny, umożliwiając tym samym tworzenie polityk bezpieczeństwa na każde urządzenie lub użytkownika w pełni zindywidualizowany sposób.

Mówiąc wprost, co tak naprawdę zyskujemy posiadając wdrożone rozwiązanie typu MDM / MAM?

Zapewnienie, iż wszystkie urządzenia z których korzystają nasi pracownicy lub partnerzy, uzyskując dostęp do naszych danych biznesowych spełniają nakładane przez nas wymagania dotyczące bezpieczeństwa.

Przykładem może być w tym przypadku :

a) kontrola zainstalowanego oprogramowania antywirusowego wraz z potwierdzeniem posiadania aktualnych sygnatur

b) stan zaszyfrowanego dysku twardego

c) złożoność oraz długość hasła dla kont

d) kontrola dostępu do zasobów organizacji takich jak np. skrzynka pocztowa, czy też sprawdzenie aktualności kompilacji dla wersji systemu operacyjnego.

Wszystkie urządzenia z zainstalowanym agentem Intune podlegają dodatkowo pełnej inwentaryzacji sprzętu oraz oprogramowania, co pozwala na dodatkową optymalizację ponoszonych kosztów np. dla oprogramowania subskrypcyjnego. Krótko mówiąc, dzięki szczegółowej możliwości śledzenia posiadanego / wykorzystywanego oprogramowania możemy lepiej zarządzać jego utrzymaniem poprzez przenoszenie danej licencji (w razie konieczności) z urządzenia na urządzenie. Przyczynia się to niekiedy do dość dużych optymalizacji np. w działach deweloperskich gdzie niekiedy pojedyncze licencje to wydatek kilku tysięcy złotych.

Bezpieczeństwo

Kontrola nad środowiskiem użytkownika stanowi dzisiaj kluczowy element dla zapewnienia wysokiego standardu bezpieczeństwa przetwarzanych danych oraz spełnienia różnego typu regulacji takich jak RODO / GDPR czy też ogólnie przyjętych standardów związanych z system zarządzania bezpieczeństwem informacji (ISMS).

Mówiąc językiem biznesowym, usługa Microsoft Intune umożliwia:

– dostosowanie urządzeń osobistych w celu wykorzystania ich do dostępu do danych organizacji,

– ochronę danych firmowych za pomocą weryfikacji w jaki sposób użytkownicy otrzymują do nich dostęp,

– zachowanie zgodności aplikacji i urządzeń z polityką bezpieczeństwa firmy.

To może jeszcze opiszę w kilku zdaniach jak wygląda sprawa zarządzania od tzw. kuchni ????

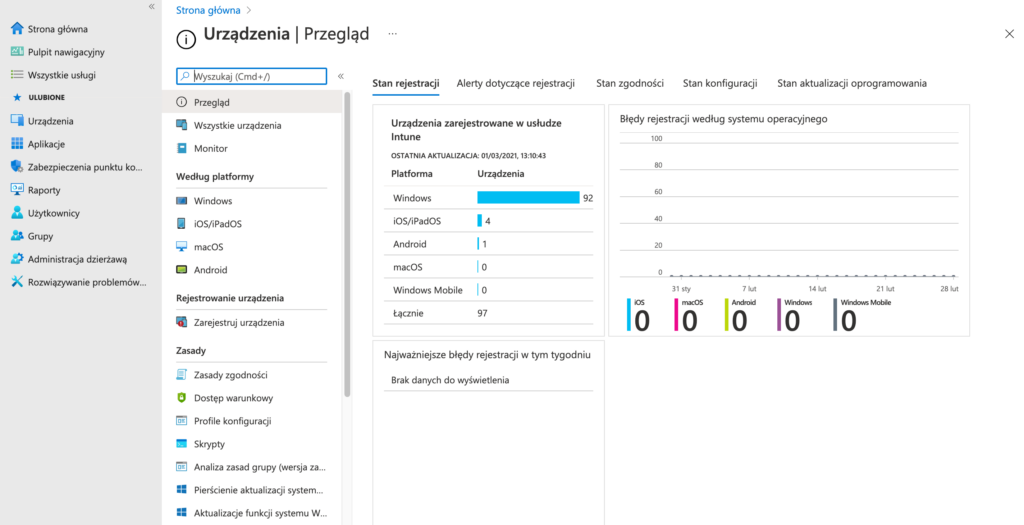

No cóż… drogi administratorze IT :-), jak wiesz mamy niełatwe zadanie oraz dużą odpowiedzialność związaną z zabezpieczeniem infrastruktury oraz wszelkiego rodzaju informacji biznesowych zlokalizowanych w rozproszonym, heterogenicznym środowisku zarówno tym on-premise jak i w chmurze. Intune dzięki możliwości zarządzania w postaci intuicyjnych web paneli (przykład poniżej), pozwala również na bardziej zaawansowany, a tym bardziej nastawiony na automatyzację wielu procesów, dostęp do wszystkich usług oraz features z poziomu cmdlet PowerShell. Od strony administracji pozwala nam to na tworzenie skryptów przyczyniając się do bardzo dużych optymalizacji czasowych związanych z cyklicznym utrzymywaniem środowiska endpoint’owego.

Przykład opracowanego skryptu wyciągającego wszystkie klucze recovery z BitLocker ze wszystkich urządzeń zarejestrowanych w Microsoft Intune

[przydatna sprawa ;)]

function Get-AzureADBitLockerKeysForUser {

Import-Module AzureRM.Profile

Import-Module AzureAD

Connect-AzureAD -ErrorAction Stop | Out-Null

Login-AzureRmAccount -ErrorAction Stop | Out-Null

$context = Get-AzureRmContext

$tenantId = $context.Tenant.Id

$refreshToken = @($context.TokenCache.ReadItems() | Where-Object {$_.tenantId -eq $tenantId -and $_.ExpiresOn -gt (Get-Date)})[0].RefreshToken

$body = “grant_type=refresh_token&refresh_token=$($refreshToken)&resource=74645674-14ec-4630-ad9b-37e122ff0Gc7”

$apiToken = Invoke-RestMethod “https://login.windows.net/$tenantId/oauth2/token” -Method POST -Body $body -ContentType ‘application/x-www-form-urlencoded’

$header = @{

‘Authorization’ = ‘Bearer ‘ + $apiToken.access_token

‘X-Requested-With’ = ‘XMLHttpRequest’

‘x-ms-client-request-id’ = [guid]::NewGuid()

‘x-ms-correlation-id’ = [guid]::NewGuid()

}

$userDevices = Get-AzureADUser | Get-AzureADUserRegisteredDevice -All:$true

$bitLockerKeys = @()

foreach ($device in $userDevices) {

$url = “https://main.iam.ad.ext.azure.com/api/Device/$($device.objectId)”

$deviceRecord = Invoke-RestMethod -Uri $url -Headers $header -Method Get

if ($deviceRecord.bitlockerKey.count -ge 1) {

$bitLockerKeys += [PSCustomObject]@{

Device = $deviceRecord.displayName

DriveType = $deviceRecord.bitLockerKey.driveType

KeyId = $deviceRecord.bitLockerKey.keyIdentifier

RecoveryKey = $deviceRecord.bitLockerKey.recoveryKey

}

}

}

$bitLockerKeys

}

AzureADBitLockerKeysForUser | Format-Table -AutoSize | Out-File -Width 512 RecoveryKeys.txt -Append

Po przyłączeniu urządzenia do usługi Intune, administrator może m.in:

– wyświetlić informacje nt. urządzenia np. nr seryjny, dostępna wolna pamięć

– można wymusić uruchomienie zabezpieczenia systemu

– wylistować wszystkie procesy uruchomione na konkretnym profilu

– monitorować stan utylizacji poszczególnych komponentów

– przywrócić telefon lub komputer do ustawień fabrycznych np. w wypadku kradzieży urządzenia.